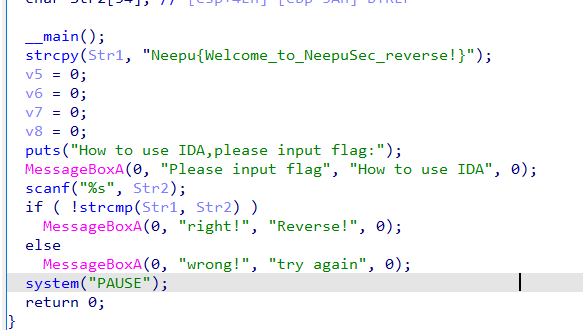

1、How to use ida?

32位,无壳。

放入ida查看main函数直接获得flag。

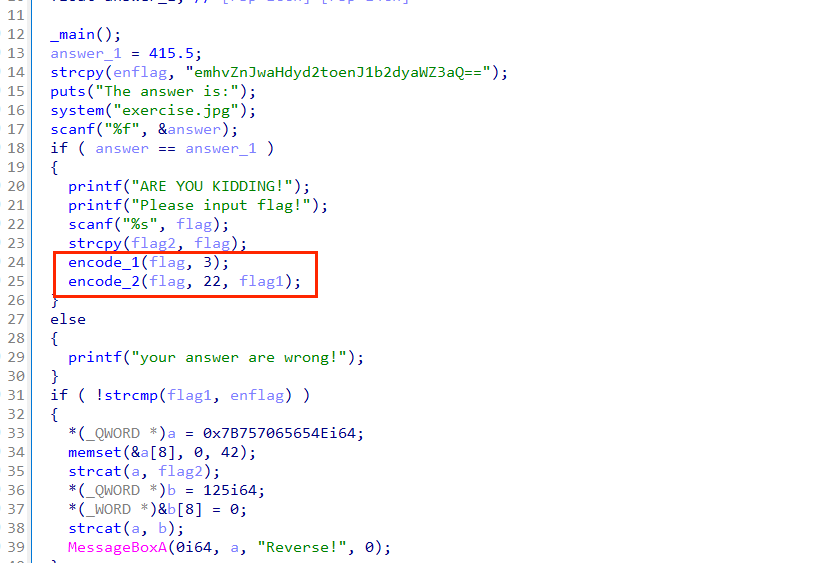

2、Base

64位,无壳。

分析main函数,发现对我们输入的flag进行了两次加密处理。

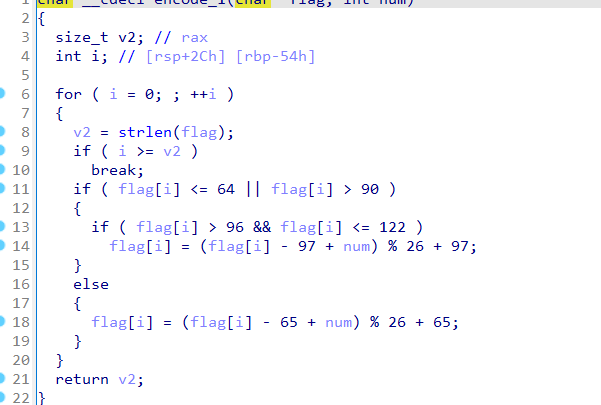

跟进encode_1,发现是一个凯撒加密。

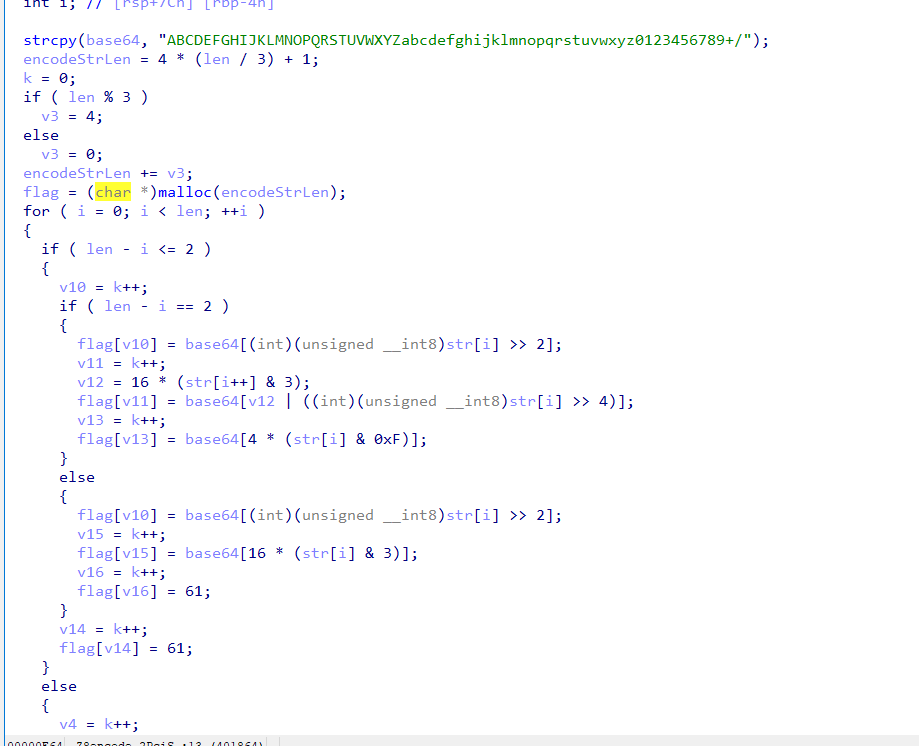

随后跟进encode_2,是个base64加密。

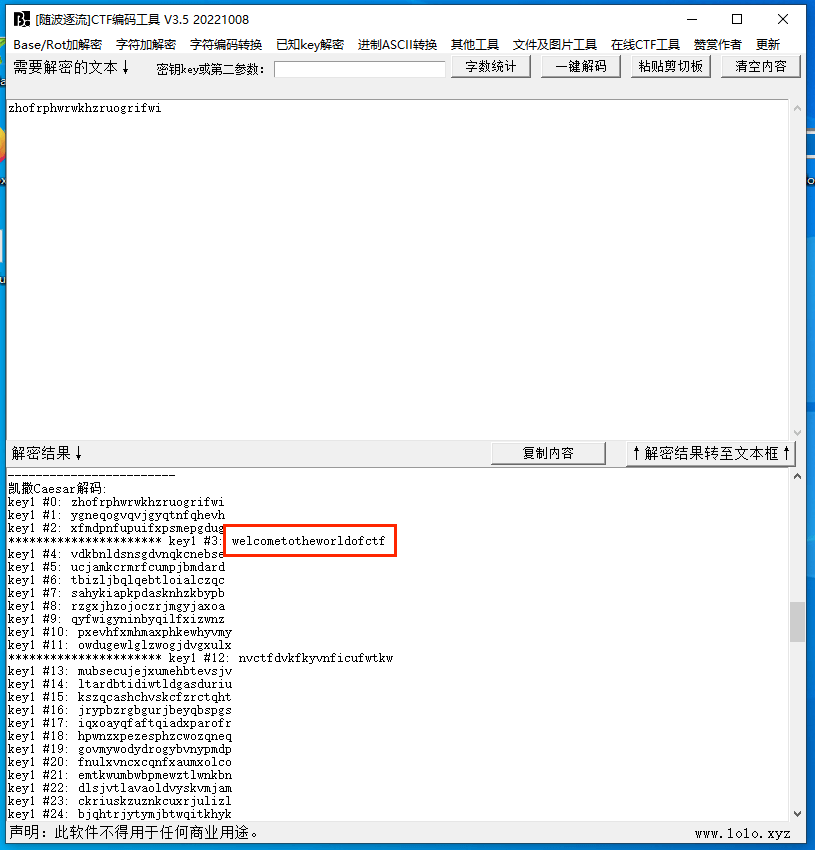

了解了基本逻辑剩下的交给工具,先对密文进行base64解密,然后在进行凯撒批量解密。

3、How to use python?

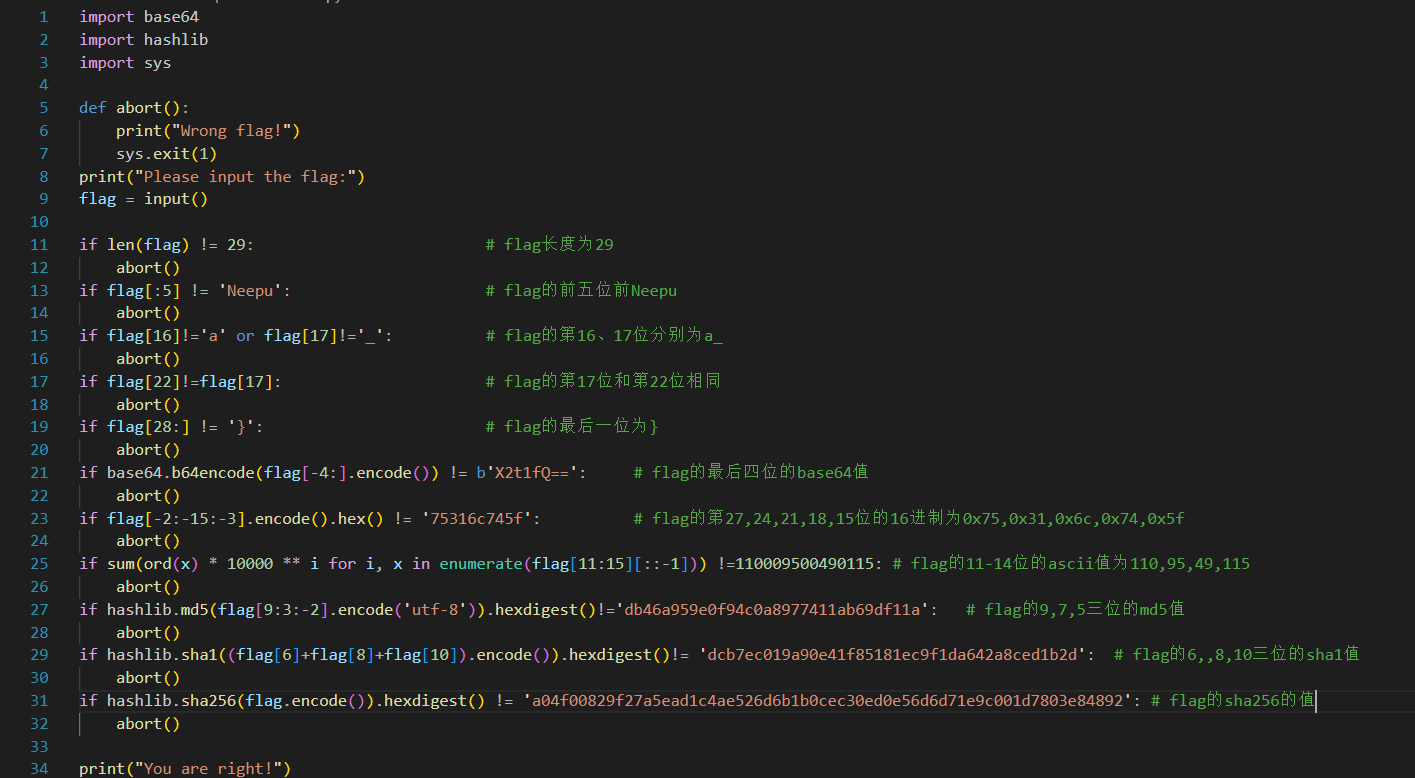

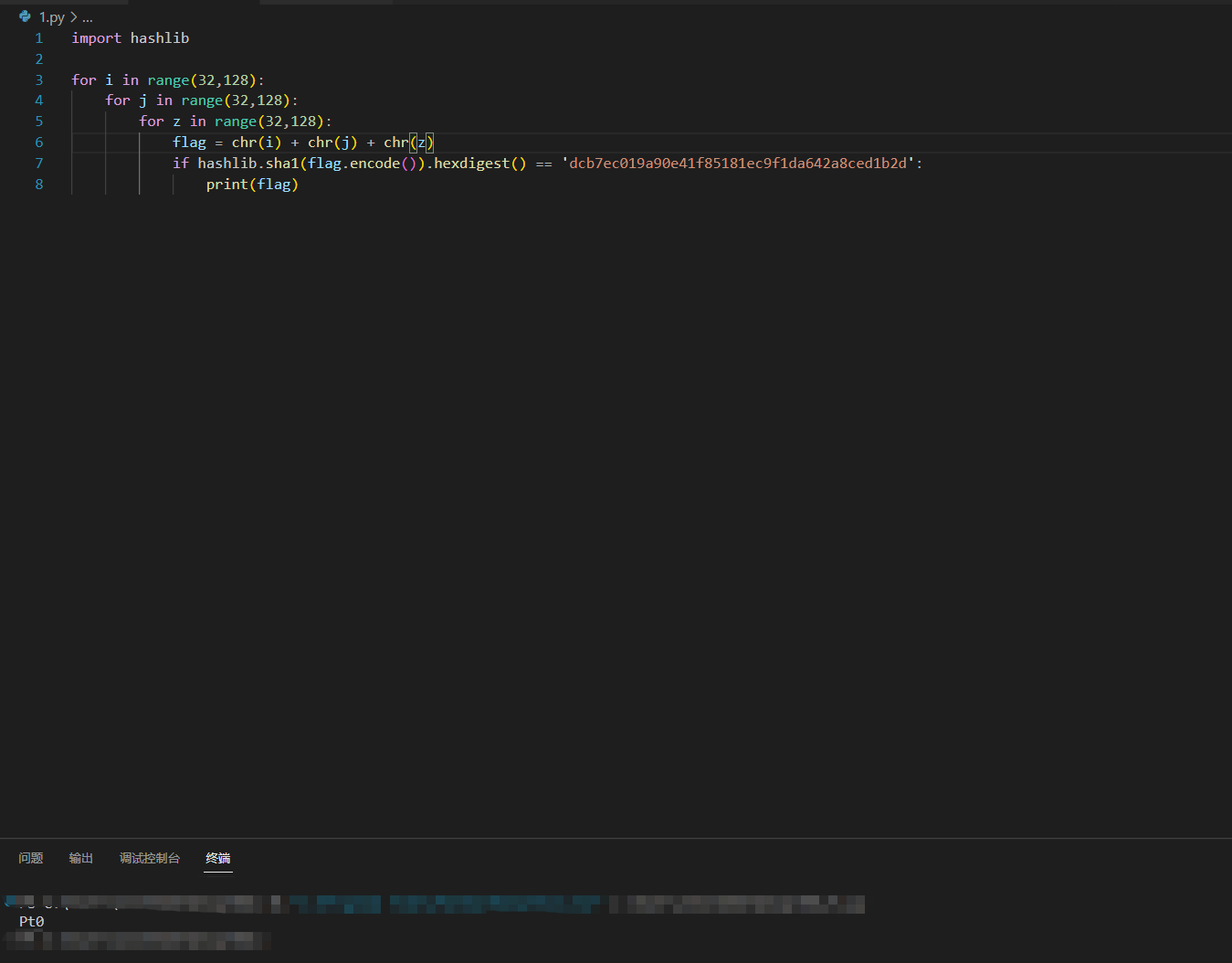

分析python文件。

前面都比较好写,直接base64解码,转字符串,最后三行直接爆破。

这是对sha1进行的爆破,其他两个类似,魔改一下即可。

4、IKUN检查器

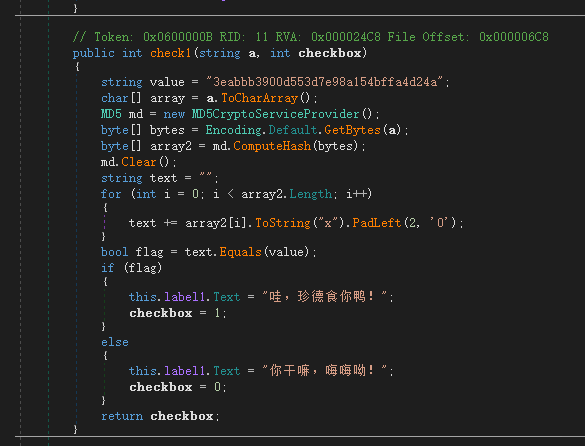

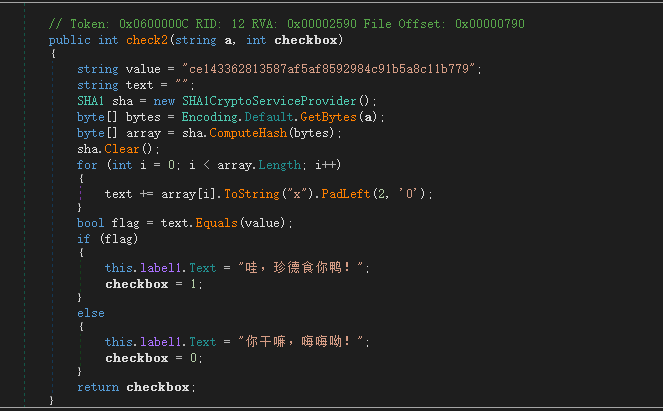

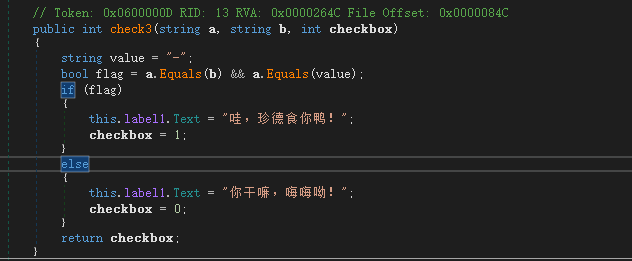

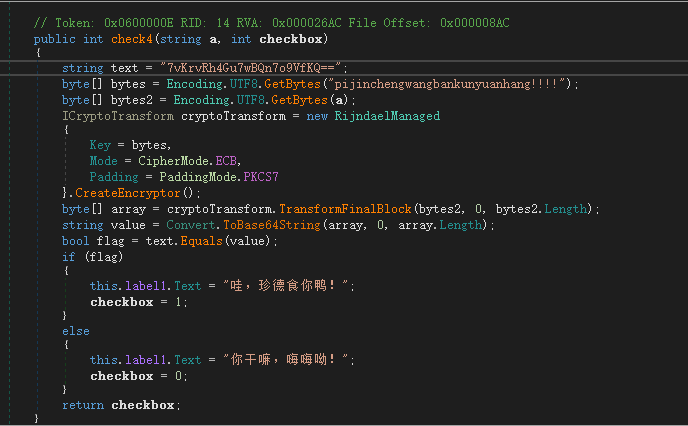

32位的一个.NET文件,用C#编写的,直接放到dnSpy分析。

发现有两处md5,一处‘-’的处理,以及一处aes。

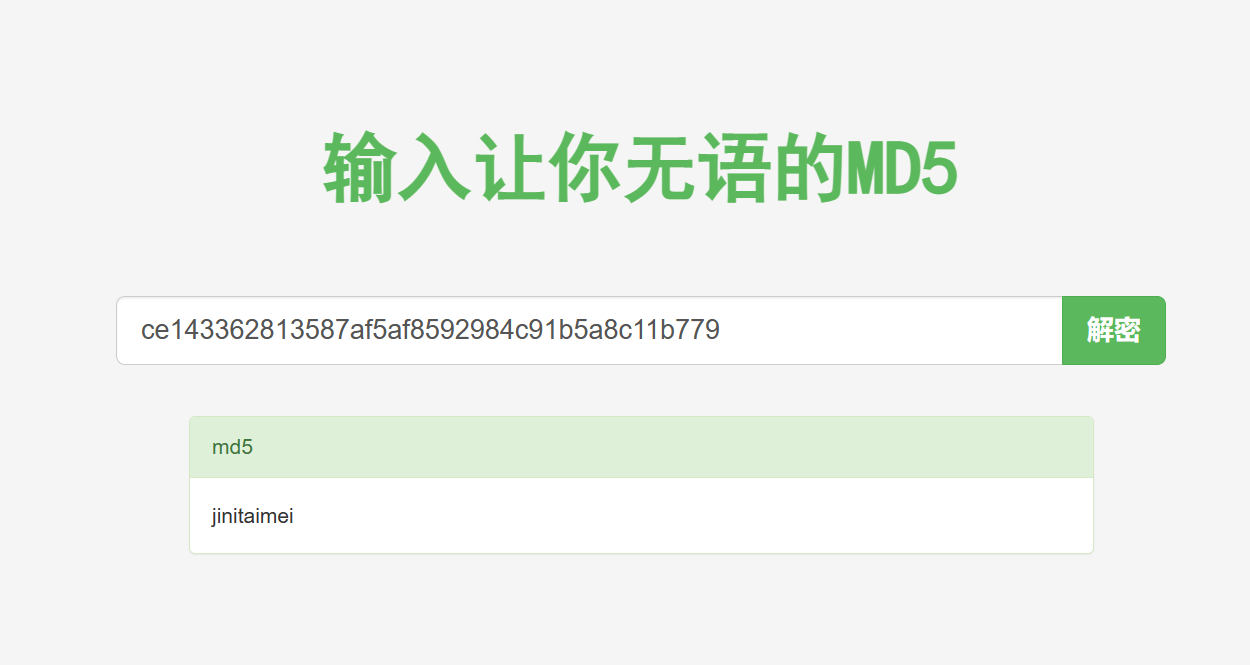

对md5进行反查

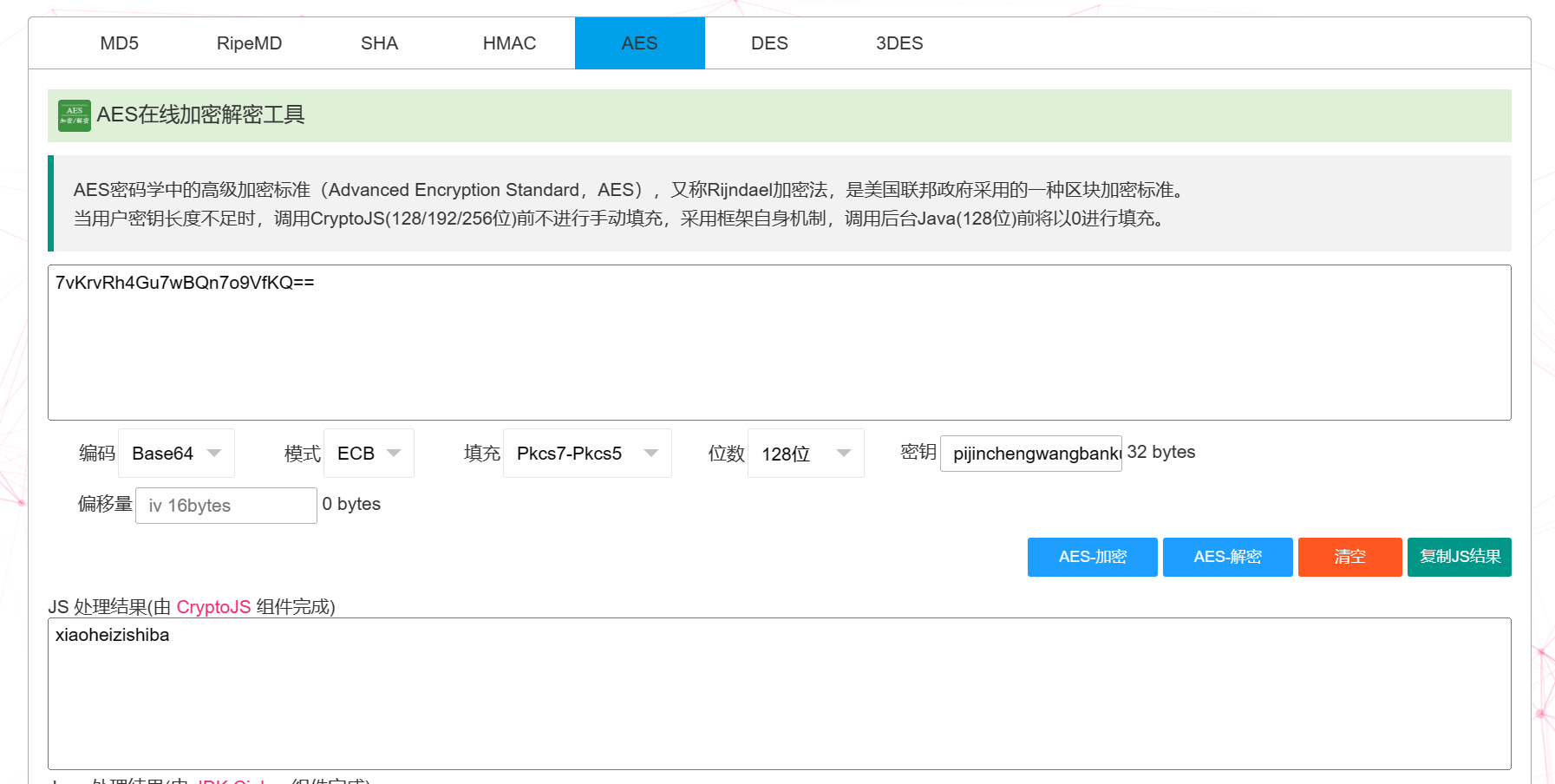

另一个也是一样,还有一个aes解码。

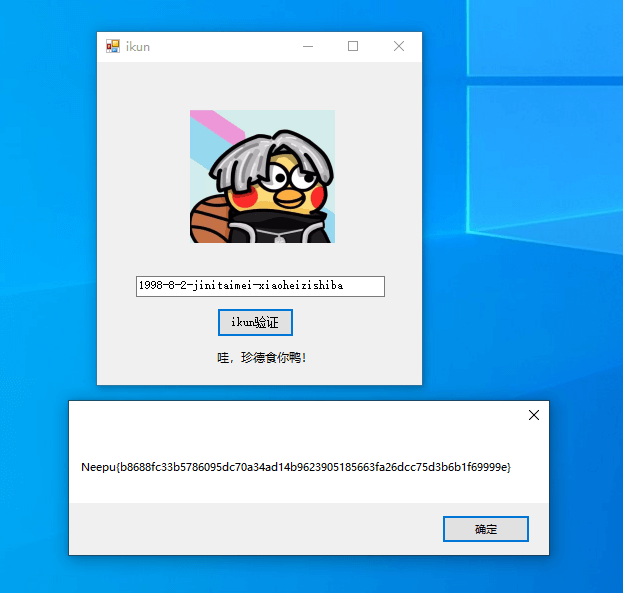

最后运行程序,输入验证得到flag。

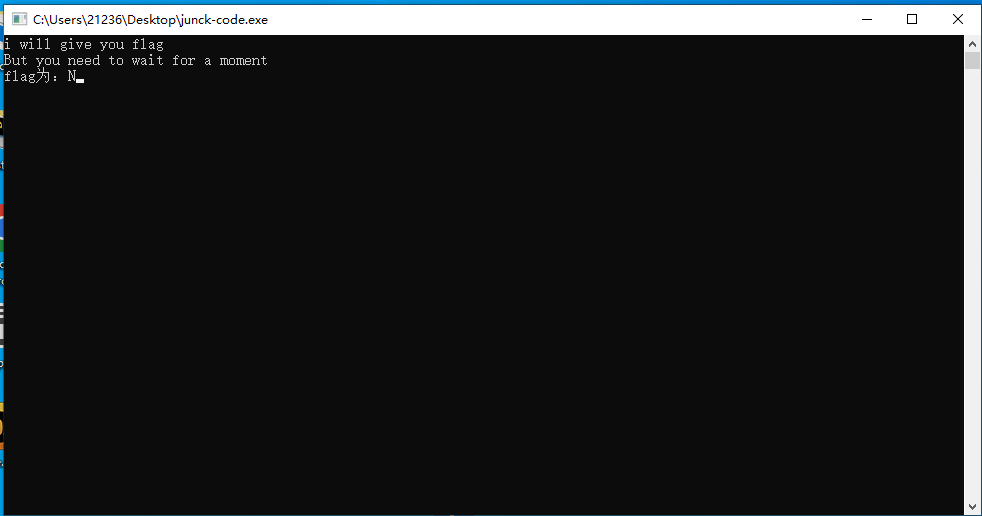

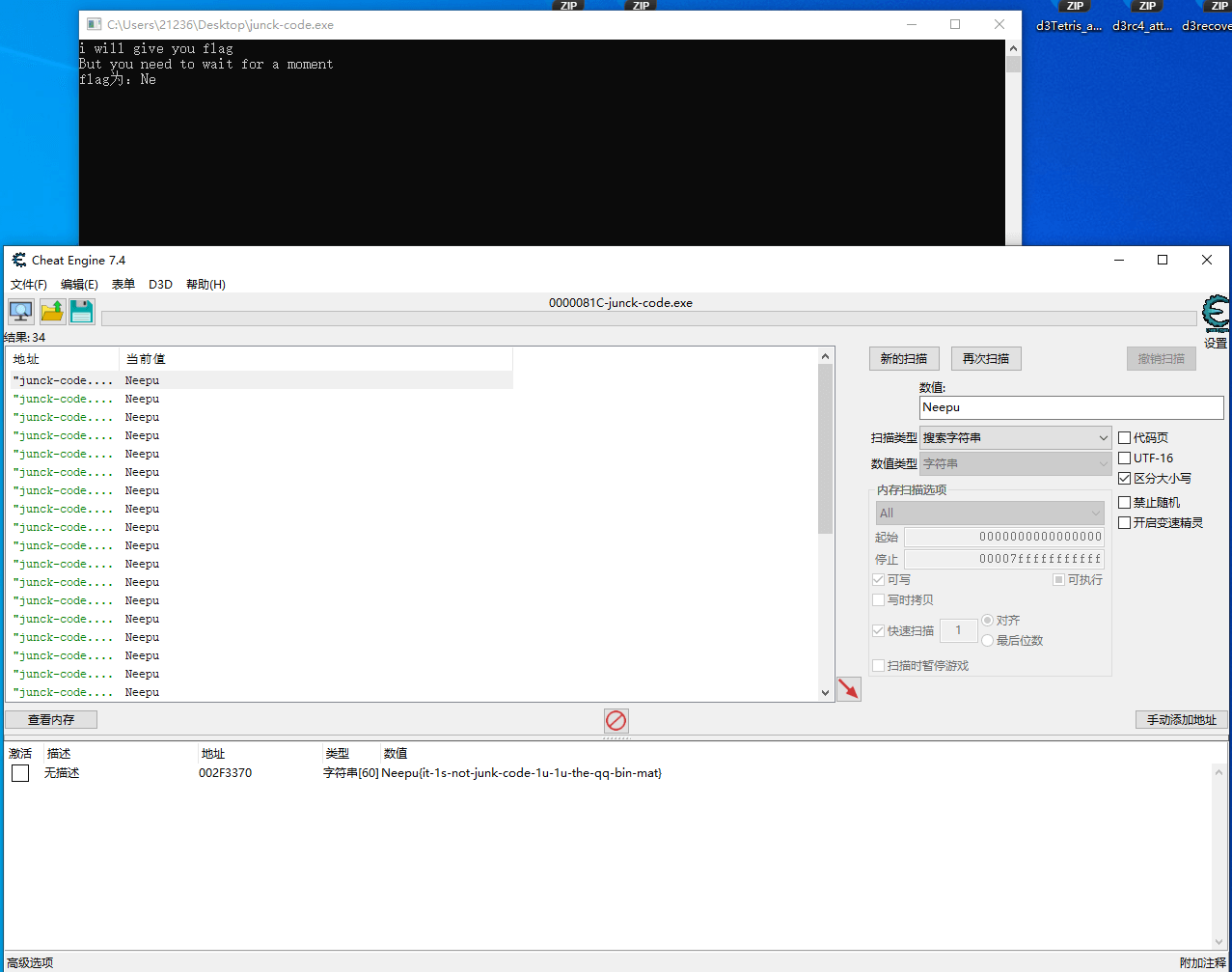

5、junk code

一眼定CE

查找字符串,选择地址,更改字符串长度。

注:因为扫描完了之后flag会闪出一下,所以直接确定是哪个地址了。

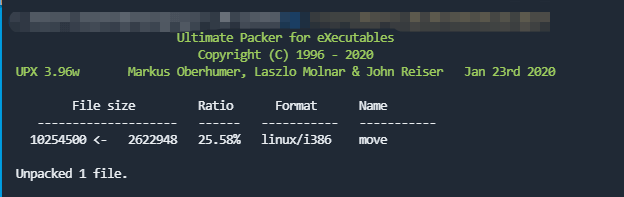

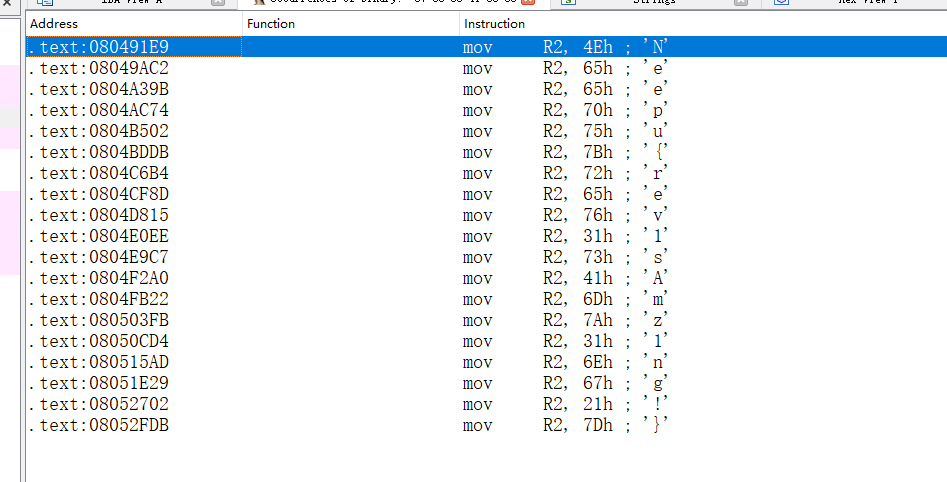

6、奇怪的ELF

32位,有壳,elf文件

upx没有魔改,直接脱壳。

mov混淆了,因为反混淆环境没有搭好,只能手动修改。

直接利用交叉查询,找到第一个字符N,利用硬编码全局查找即可获得flag。

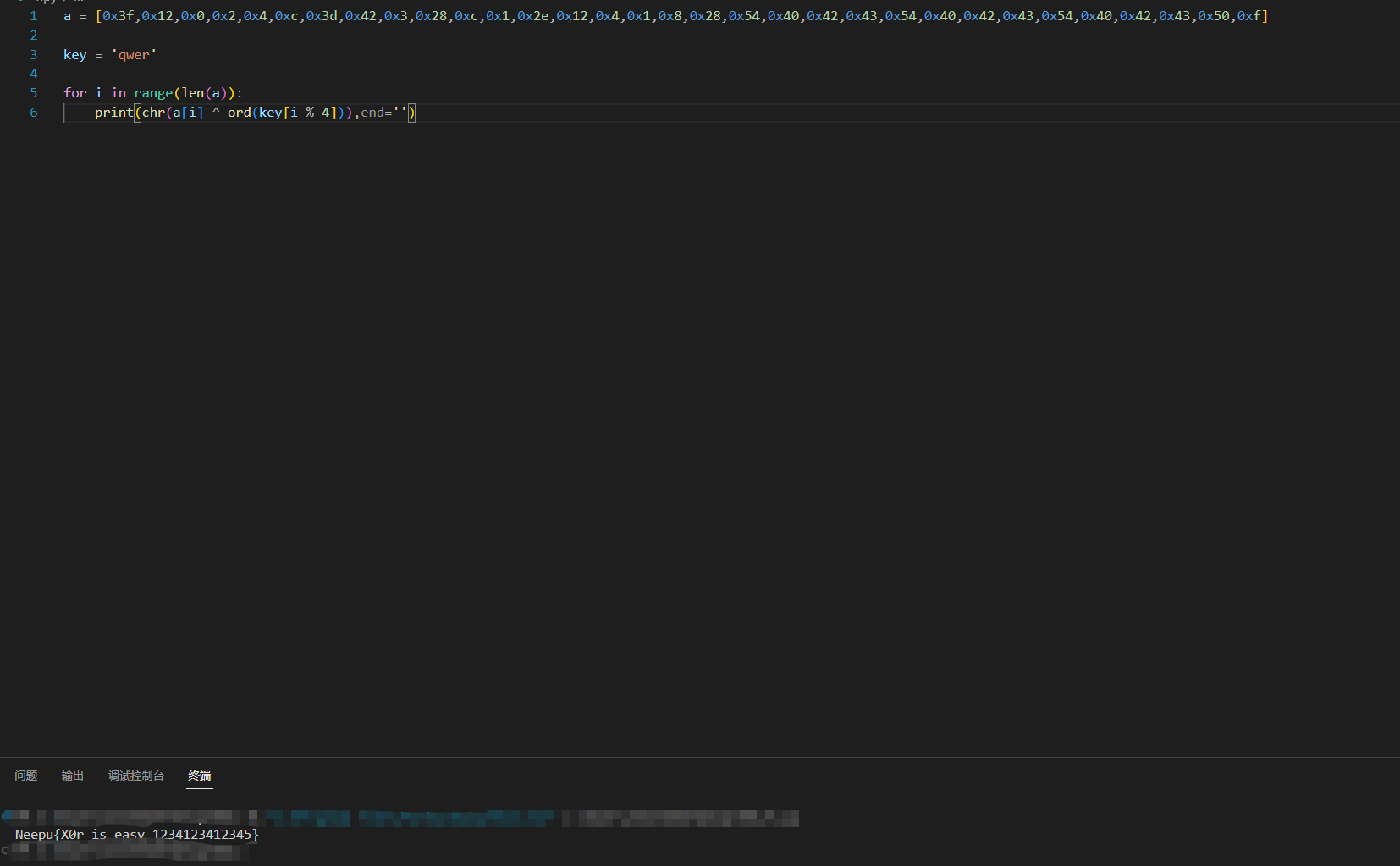

7、Xor

64位,疑似有壳

搜索不到main函数,利用提示字符串,下断点动调。

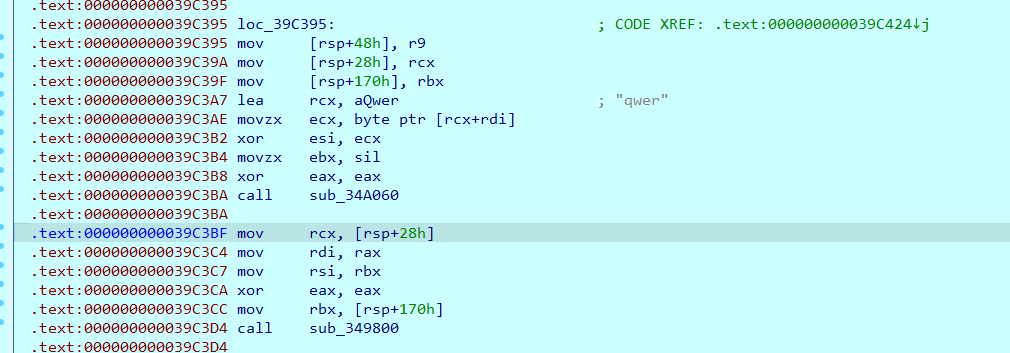

在输入的下面一点就可以看到异或逻辑。

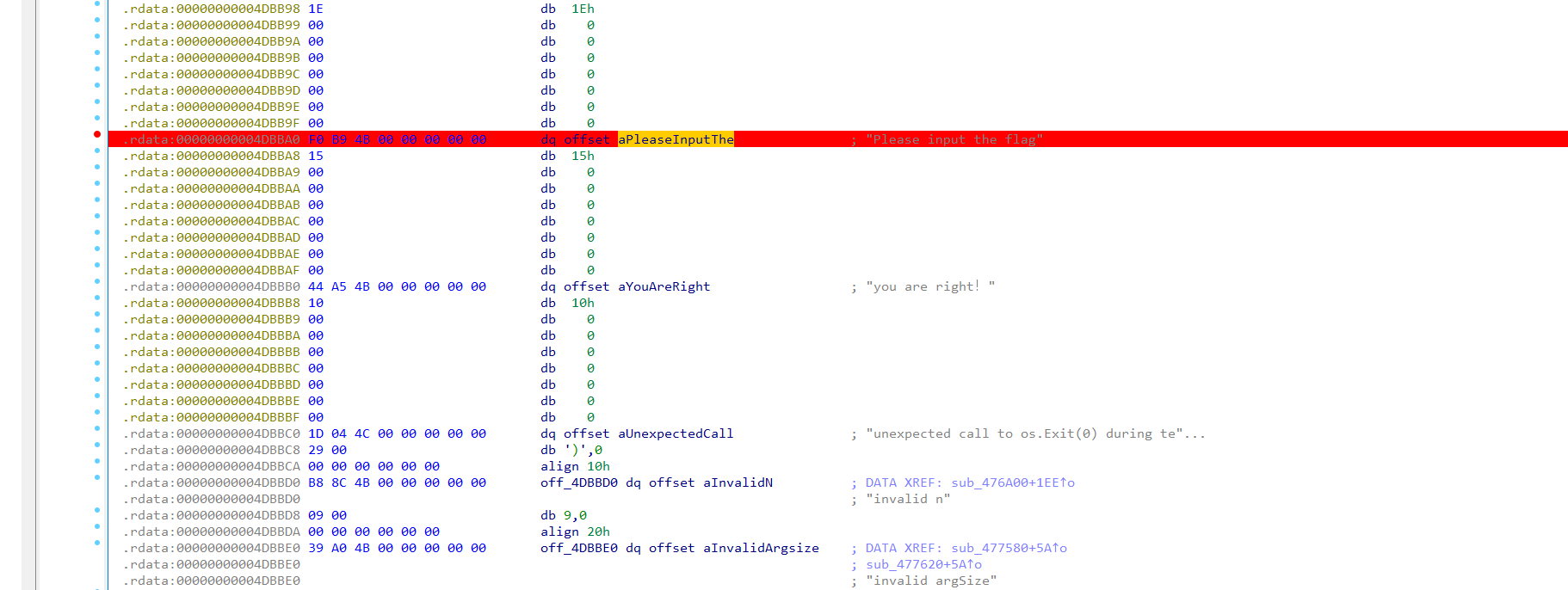

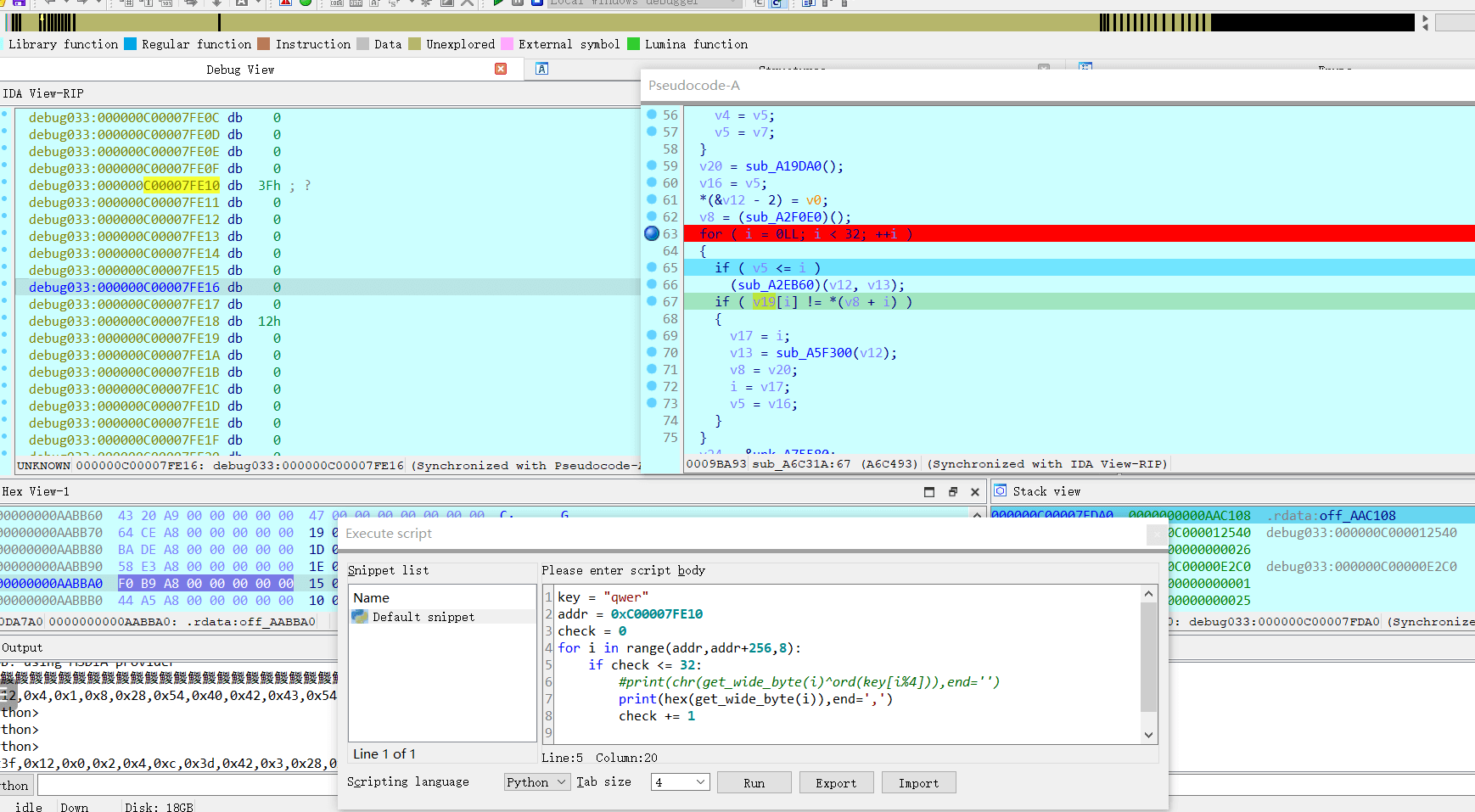

在main函数处,找到比较函数,输入,就会发现密文,但密文被压在了栈中,我们可以到寄存器中查看,使用idapython提取密文。

解题EXP: